For å senke risikoen for uforutsett produksjonsstans, bør du prioritere å opprette et skille mellom IT- og OT-systemene. Dette gjøres ved å opprette en grensesone mellom nettverkene, en såkalt IDMZ-sone.

Utbredelsen av det industrielle «tingenes internett», eller Industrial Internet of Things (IIoT), tvinger frem et tettere samspill mellom IT- og OT-siden av produksjonsbedrifter. Det er denne sammenkoblingen som muliggjør den graden av informasjonsflyt og automatisering som fremtidens fabrikker og Industri 4.0 krever.

En moderne produksjonsbedrift er helt avhengig av at sanntidsinformasjon fra produksjonen gjøres tilgjengelig for beslutningstakere i bedriften. Produksjonen er også avhengig av fjerntilkobling inn til maskiner og utstyr når ikke rett kompetanse er tilgjengelig på anlegget. Koronapandemien er et godt eksempel på dette. Men samtidig som vi ønsker tilgang begge veier, må OT- og IT-nettverkene være strengt adskilt fra hverandre, med barrierer og brannmurer for å forhindre uautorisert tilgang og uforutsette stopp. For å forhindre direkte tilganger mellom IT og OT kan vi opprette en mellomsone hvor trafikken stoppes, for å starte opp igjen i en ny kommunikasjonskanal – vi kaller denne mellomsonen for en IDMZ.

Fra DMZ...

For å forstå hva en IDMZ er, må vi først forstå hva en DMZ er. Innen datasikkerhet er DMZ en grensesone og grensekontroll mellom bedriften og offentligheten. Begrepet har opprinnelig militært opphav og står for «demilitarized zone», eller demilitarisert sone på norsk, og henviser til en sone mellom to land hvor det ikke skal foregå noen form for militær aktivitet.

Noen ganger referert til som et perimeternettverk eller skjermet subnet, har DMZ i datanettverk til hensikt å hindre at uvedkommende får tilgang til data eller utstyr i bedriftens nettverk. Om vi beskriver det mer teknisk, er en DMZ et fysisk eller logisk nettverk som inneholder og eksponerer en organisasjons utvendige tjenester, som web, mail og proxy servere, til et usikkert nettverk, vanligvis et større nettverk som Internett.

Formålet med en DMZ er å legge til et ekstra sikkerhetslag til et organisasjons lokalnettverk (LAN). Det vil si at en ekstern nettverksnode bare får tilgang til det som er eksponert i en DMZ, mens restens av organisasjonens nettverk befinner seg bak en brannmur. En DMZ fungerer som et lite, isolert nettverk plassert mellom Internett og det private nettverket, og gir organisasjonen ekstra tid til å oppdage og adressere brudd før de vil trenge videre inn i det interne nettverket.

...til IDMZ

En IDMZ, eller «Industrial demilitarized zone», har en tilsvarende funksjon som DMZ, mellom bedriftens administrative nettverk (IT) og bedriftens operasjonelle eller industrielle nettverk (OT). En IDMZ blir dermed en intern grensesone, eller et «galvanisk skille», mellom fabrikkens OT-nettverk og IT-nettverk.

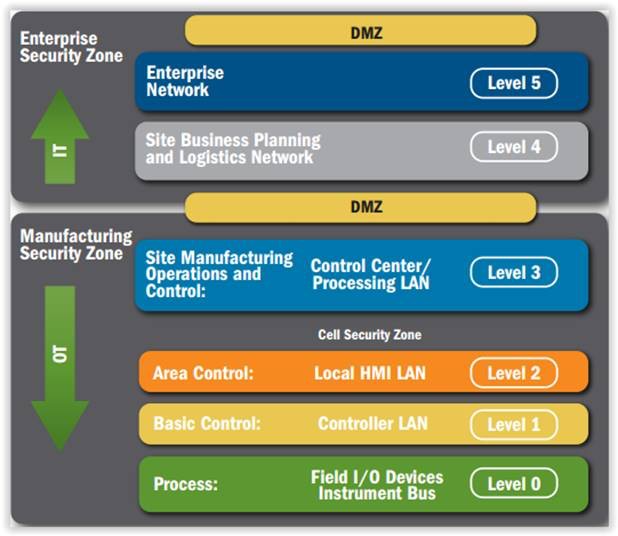

Illustrasjonen nedenfor (figur 1) viser hvordan en IDMZ passer inn i nettverket i produksjonsbedrifter. Mellom OT-nettverket og IT-nettverket finner vi en nøytral sone (i illustrasjonen kalt DMZ), og over IT-nettverket finnes nok en sone mellom bedriften og offentligheten.

Figur 1: Overordnet illustrasjon av industrielt nettverk

Hvorfor er en IDMZ viktig?

På samme måte som at vi ikke ønsker å eksponere bedriftens nettverk for offentligheten, ønsker vi ikke at enheter, som PLS, IO, frekvensomformere eller lignende, på OT-nettverket, skal eksponeres for IT-nettet. Derfor bygger man en IDMZ for å skape et ekstra sikkerhetslag mellom disse nettene, så enhetene på OT-nettverket ikke kompromitteres. Hovedformålet til IDMZen er derfor å sørge for trygg informasjonsflyt mellom OT- og IT-nettverket, og å forhindre at uvedkommende får tilgang til data eller utstyr. På den måten unngår man uønskede hendelser i OT-nettverket, både tilsiktede og utilsiktede.

Slik konstrueres en IDMZ

For å unngå at trafikken flytter seg direkte mellom IT- og OT-nettverket, må trafikken dirigeres om en enhet i IDMZ. Disse enhetene kan være terminalservere eller databaseservere. Hensikten med dette er at man da benytter software som er installert på terminalserveren og ikke på egen PC. Da vil man alltid ha riktige softwareversjoner som er installert på enhetene i OT-nettverket og man unngår at PCer infisert med virus eller skadevare kommer seg inn på OT-nettverket.

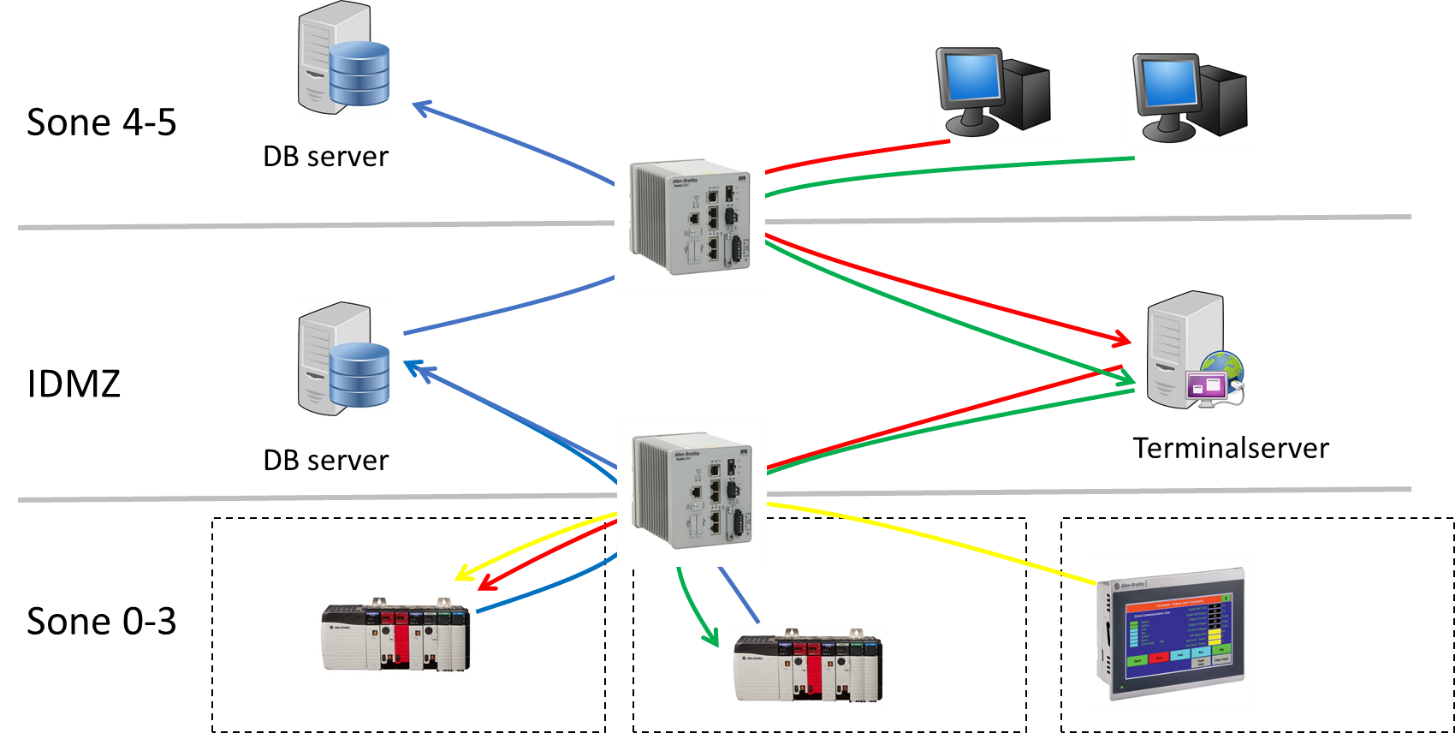

Illustrasjonen nedenfor (figur 2) viser hvordan dette kan se ut i praksis. Sone 4-5 illustrerer IT-nettverket og sone 0-3 viser OT-nettverket. Imellom dem, er IDMZ-en. I IT-nettverket finnes det to PCer som ikke skal ha direkte kontakt med OT-nettverket. Derfor kommuniserer disse med en terminalserver som befinner seg i IDMZ-en, som mottar kommunikasjonen fra IT-nettverket, terminerer den og deretter setter opp en ny kommunikasjon ned til OT-nettet.

Ser vi på den venstre siden av modellen, illustrerer de blå strekene databaseinformasjon, for eksempel status på produksjonen eller enhetene. Pilene går bare én vei for å vise at de eneste som får lov til å sende informasjon til databaseserveren, er enhetene i det operasjonelle nettverket. Databaseserver i IDMZ vil «speile» eller replikere dataene til DB-server i IT-nettverket. Også her går trafikken innenfra og ut.

Ved å ha en databaseserver i IDMZ, kan man lagre loggdata fra enheter i OT-nettet til denne. Databaseserveren i IDMZ overfører data til en databaseserver i IT-nettet. Skal man hente ut disse dataene, må man koble til klienter i IT-nettet mot en databaseserver i samme nett. Fordelen med dette er hvis data på serveren i IT-nettet blir korrupte, så har man alltid de originale data lagret og tilgjengelige.

Figur 2: Illustrasjon av IT-nettverk, IDMZ og OT-nettverk

Viktigheten av overvåking

IT- og OT-nettverk og IDMZ skal alltid termineres i en brannmur, som styrer og tillater eller avviser trafikk. Dette kan i tillegg til tradisjonelle brannmursregler også gjøres med såkalt «Deep Packet Inspection» (DPI), en mer dyptgående analyse av de datapakkene som prøver å passere gjennom brannmuren, eller med dedikerte overvåkningsservere i IDMZ og OT-nettet.

Best effekt får man ved å benytte begge deler. En DPI på brannmuren kan sperre for uønsket trafikk, mens dedikerte overvåkningsløsninger oppdager uønsket trafikk internt i for eksempel OT-nettet – trafikk som ikke går via brannmuren. Stratix 5950 er et eksempel på en industriell brannmur med DPI og Claroty er et eksempel på en leverandør av software for overvåking av industriell trafikk.

Hvem har ansvaret for å implementere en IDMZ?

Ved siden av de tekniske aspektene av en IDMZ, er det også andre praktiske hensyn som må tas. Å bygge en IDMZ kan by på utfordringer hvis dere ikke på forhånd har bestemt hvem som skal være ansvarlig for implementering og den løpende oppfølgingen. Det er en tendens til å plassere dette ansvaret hos IT-sjefen, men det er ikke nødvendigvis gitt at IT-sjefen har OT-kompetansen som kreves. Uten en dypere forståelse for skillet mellom IT og OT, risikerer man at de IT-ansvarlige behandler OT-utstyret som nettopp IT-utstyr, noe som kan få alvorlige konsekvenser for produksjonen. For eksempel kan en ukritisk oppdatering av OT-utstyr, fort føre til risk eller stans i produksjon.

På den andre siden er det heller ikke gitt at OT-medarbeiderne har IT-ferdighetene som kreves for å implementere strategien. Et tett samarbeid med kompetansedeling mellom IT- og OT-avdelingene styrker muligheten for et vellykket resultat.

DMZ-tankegangen er ikke ny, men i industriell sammenheng har ikke dette vært vanlig. Industrielle kontrollsystemer har tradisjonelt ikke vært designet for å takle cyberrisiko, men de siste 2-3 år har fokus på cyber security også for industrielle systemer fått høy fokus. Et av de viktigste tiltakene du kan iverksette dersom du ønsker å redusere risiko for å bli rammet av et cyberangrep inn mot produksjon, er nettopp å implementere en iDMZ. Mange bedrifter jobber i disse dager med å få dette på plass. Når du har etablert en iDMZ er det viktig å få kontroll på all fjerntilgang inn til OT. Da kan du med fordel benytte deg av en felles løsning som styres gjennom den iDMZ du har fått på plass slik at du får full kontroll over alle fjerntilkoblinger til anlegget.

.jpg)

.png)

.png)