Fra og med 1.januar 2024 stiller IMO (International Maritime Organization) krav om at alle nye fartøyer skal tilfredsstille grunnleggende krav til cybersikkerhet. Dette gjelder også borerigger. Hvordan bør redere og riggselskaper forholde seg til disse kravene?

Redere har tradisjonelt vært restriktive med å koble kritiske systemer på skip til internett. Dette er forståelig fordi eldre kontrollsystemer inneholder mange sårbarheter som angripere kan utnytte. Det er mange leverandører involvert i et skips systemer. Det er rederen som har ansvaret for cybersikkerheten for sin flåte, og som må ta kontroll på dette. Sikkerheten kan ikke overlates til hver enkelt leverandør fordi cybersikkerhet krever en omforent strategi og tilnærming. Underleverandører må også forholde seg til de nye kravene fordi deres systemer må ha funksjonalitet og egenskaper for cybersikkerhet.

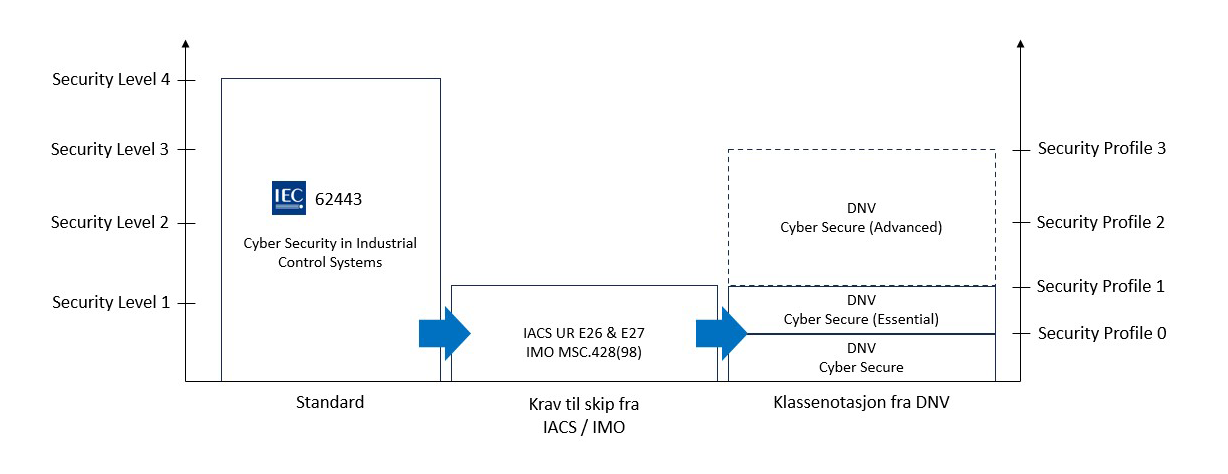

Kravene til cybersikkerhet for skip er definert av IACS (International Association of Classification Societies). IMO har over mange år samarbeidet med IACS. Det er 11 klasseselskaper som er tilknyttet IACS. I Norge er DNV det mest kjente selskapet. De nye kravene er definert i det som kalles for «Unified Requirement for Electrical Systems» (UR E). UR E26 omhandler cybersikkerhet for skip, og UR E27 omhandler cybersikkerhet i systemer ombord på skip. Det er altså UR E27 de fleste systemleverandører til skip må forholde seg til. Redere må forholde seg til begge. IACS har basert kravene i UR E27 på standarden IEC 62443, som omfatter cybersikkerhet i industrielle kontrollsystemer. DNV har utviklet en egen klasse for cybersikkerhet som også er basert på IEC 62443. DNV sin klasse tilfredsstiller alle kravene i UR E27. Alle klassene har en trinnvis tilnærming hvor tiltakene tilpasses risikobildet for den enkelte virksomhet. IEC 62443 inneholder totalt 100 tiltak. På det laveste nivået (Security Level 1) er det i underkant av 40 tiltak som kan implementeres. Det er altså overkommelig for de fleste bedrifter å komme i gang på et grunnleggende nivå. UR E27 omfatter alle disse tiltakene, og noen til.

Kravene for skip har en viktig tilpasning. Det stilles krav om to-faktor autentisering for fjerntilkobling. Dette er etter vårt syn svært fornuftig. Fjerntilkobling er noe som benyttes hvor leverandører og egne ansatte kan koble seg til ulike systemer om bord på skipet via internett. Det er liten grunn til å ikke benytte to-faktor autentisering i løsninger for fjerntilkobling. Dette er et krav som først er gjeldende for et høyere sikkerhetsnivå i IEC 62443, men som UR E27 har valgt å stille som krav for grunnleggende cybersikkerhet. DNV har også valgt å legge seg på denne linjen i sin klasse. Vi kan spekulere om dette også blir en del av det laveste nivået i IEC 62443 i tiden fremover, men det er fornuftig å anta at dette er å se på som et grunnleggende krav.

Så hvordan bør redere og riggselskaper tilnærme seg disse kravene?

«Vi ønsker at norske virksomheter øker tempoet i sikkerhetsarbeidet fordi truslene blir flere og mer sofistikerte. Beredskapen må bygges før krisen inntreffer», sier Sofie Nystrøm, Direktør i Nasjonal Sikkerhetsmyndighet (NSM). NSM sin rapport; Risiko 2023, tegner et bilde av et stadig økende trusselbilde. Dessverre iverksettes ikke tiltakene hos virksomhetene i like stort tempo. Vi mener det er viktig at det settes i verk noen grunnleggende raske tiltak som reduserer risikoen betraktelig. Vi ser at mange selskaper bruker for lang tid på å «analysere situasjonen» før tiltakene iverksettes. Dette er arbeid som kan gjøres i parallell. En undersøkelse fra Team82 viser at det er noen få tiltak som reduserer risikoen betydelig. Disse er:

1. Gjennomfør OT Cyber Awareness Training

2. Etablere en iDMZ som skiller OT fra IT

3. Få på plass en løsning for sikker fjerntilkobling til OT

4. Overvåke OT for sårbarheter og trusler

1. OT Awareness Training – Gjør dine ansatte til ditt beste våpen i kampen mot cyber-kriminalitet

Det er klare forskjeller mellom IT og OT som er viktig for hele virksomheten å forstå. Vi ser ofte utfordringer i kommunikasjonen, forståelsen og samarbeidet mellom IT og OT. IT og OT har mange likhetstrekk, men er samtidig to ulike verdener. Et av likhetstrekkene er at det finnes mange IT-systemer i OT. Noen klare forskjeller er risiko, andre leverandører og systemer, og ikke minst at det er i OT at «pengene trykkes». Opplæring er et av de viktigste tiltakene en bedrift kan gjennomføre for å skape en felles forståelse og plattform. Vi har alle et felles mål – å beskytte oss mot cyber-kriminelle. Bedrifter gjennomfører i dag ofte Cyber Awareness Training, men disse er ofte rettet mot IT. En dedikert opplæring om OT, for både ledelsen og ansatte i selskapet, skaper et godt grunnlag for videre arbeid.

2. Skille OT og IT – Etabler en iDMZ

Det mest grunnleggende tiltaket er å skille OT fra IT. I de fleste tilfeller er OT-systemene direkte koblet til IT-systemene fordi de utveksler informasjon med hverandre. Det er en kjent sak at angrepsvektoren som oftest er via IT. Ved å etablere en iDMZ blir det vanskeligere for angriperen å bevege seg fra IT og ned til OT. En iDMZ kan dermed redusere omfanget av et angrep og således kostbar stans i drift. I verst tenkelige tilfelle kan dette bety konkurs for noen selskaper.

3. Sikker fjerntilkobling – Kanskje det viktigste tiltaket for økt operasjonell sikkerhet

Å Etablere et system for sikker fjerntilkobling er et av de viktigste tiltakene rederne kan gjennomføre for å redusere sin risiko. Ved at rederen implementerer en slik løsning vil alle leverandører måtte forholde seg til denne. IEC 62443 stiller krav om at løsninger for sikker fjerntilkobling har funksjonalitet for, blant annet.:

- Be om fjerntilgang til spesifikt system hvor eier godkjenner tilgang for en gitt tidsperiode

- Til enhver tid se hvem som er tilkoblet hvilke systemer

- Mulighet for to-faktor autentisering for pålogging

- Overvåke hva som blir gjort eller har blitt gjort

- Terminere aktive sesjoner eller terminere alle sesjoner

Vi ser ofte at det er IT som forvalter fjerntilgang til OT. Dette medfører at OT ikke har kontroll på tilgangen. En god løsning for sikker fjerntilgang skal gjøre det smidig for leverandørene å få tilgang. Dette er viktig i et operasjonelt perspektiv hvor OT-systemene er kritiske for drift. Dette er dessverre ofte vanskelig når OT ikke forvalter denne prosessen. Dette medfører dessverre ofte bruk av midlertidige raske løsninger som øker risikoen for angrep. Disse «midlertidige» løsningene har ofte en tendens til å bli varige. Derfor er et system beregnet for OT, og som forvaltes av OT, det beste av operasjonelle hensyn.

4. Alarmsystem i OT – Kontroll på installert utstyr, deres sårbarheter og unormal aktivitet

Etabler et system for varsling av unormal aktivitet i OT. Fordi OT som oftest inneholder mange sårbarheter, vil det være svært enkelt for en angriper å utnytte disse for å gjøre skade eller stjele informasjon dersom hen først er kommet på innsiden. Derfor er det særdeles viktig å oppdage unormal aktivitet slik at det kan responderes så tidlig som mulig for å redusere skadeomfanget.

De samme systemene hjelper også med å få oversikt over alt utstyr i OT og deres sårbarheter. Dette er selve fundamentet for arbeidet med OT-sikkerhet. Uten denne oversikten er det ikke mulig å jobbe strukturert og målrettet med cybersikkerhet. I et skip er det alt fra et hundretalls til flere tusentalls enheter. Det sier seg selv at det er umulig å utarbeide denne oversikten manuelt. For dette kreves det verktøy. Heldigvis finnes det i dag gode løsninger som er beregnet for OT og som gir denne oversikten automatisk. Slike verktøy vil gi verdifull innsikt i arbeidet med risikovurderinger ihht. IEC-62443 slik at tiltak kan spisses og tilpasses risikobildet.

Cybersikkerhet gir muligheter

Grunnleggende cybersikkerhet kan sees på som en stor mulighet for rederne til å forbedre sin operasjonelle sikkerhet og robusthet. Ikke bare for sine nybygg, men også for eksisterende flåte. Krav om cyber-sikkerhet i nybygg vil derfor også medføre økt sikkerhet og redusert risiko for hele flåten fordi eksisterende flåte kan nyte godt av den infrastrukturen og de løsningene som etableres. Det er rederne selv som må ivareta cyber-sikkerheten for sine fartøy. Det er viktig å gjennomføre tiltak raskt og effektiv som reduserer risikoen, og jobbe på det mer langsiktige arbeidet i parallell. Denne artikkelen har belyst tre tiltak som reduserer risikoen betydelig. Godt samarbeid med leverandører er nødvendig for å sikre at utstyr og systemer har egenskaper som møter kravene i standarden.

.png)

.png)