Moderne industrielle kontrollsystemer som baserer seg på åpen kommersiell teknologi gir enklere tilgang til verdifulle data, men introduserer også en økt risiko for cyberangrep. Segmentering av IT og OT er et av tiltakene for å senke risikoen, men hvor plasserer man de ulike systemene?

Industrielle kontrollsystemer så dagens lys midt på 70-tallet. Systemene var den gang proprietære og krevde spesialkompetanse. Svært få kjente til teknologien, og cyberkriminalitet var ikke et tema. Etter hvert som systemene ble modernisert på 80- og 90- tallet, ble kommersielle teknologier introdusert for fullt. Standard ethernet ble tatt i bruk for kommunikasjon, og software ble installert på Windows-baserte plattformer. Integrasjoner og datautveksling med andre systemer ble forenklet, og grunnlaget for en effektiv digitalisering ble etablert.

Ser vi tilbake på det siste tiåret, har digitaliseringen virkelig begynt å skyte fart. De fleste produksjonsbedrifter har nå digitalisering og Industri 4.0 på agendaen. Vi ser også at cyberkriminalitet har blitt mer utbredt, også innenfor industriell produksjon. I dag hører vi nesten ukentlig om produksjonsbedrifter som blir rammet av cyberangrep, både i utlandet og her hjemme i Norge.

Flere har nå blitt oppmerksomme på denne utfordringen, og iverksetter tiltak for å redusere risikoen. Da dukker det gjerne opp spørsmål som hva som er forskjell på IT og OT, og hvor de ulike systemene skal plasseres. Dette går vi nærmere inn på videre i artikkelen.

Forskjellen på IT og OT

Et industrielt kontrollsystem er selve hjertet i produksjonen. Det er i dette OT-miljøet at verdiene skapes. En stopp i produksjonen medfører ofte direkte tap i form av f.eks. nedsatt produksjonstid, vrak og dårligere kvalitet, som igjen kan medføre en redusert bunnlinje. Produksjonen består dessuten av maskiner, utstyr og materiale som kan være skadelig for mennesker og omgivelser. Uønsket aktivitet i et OT-miljø kan derfor få store konsekvenser. Risikoanalyser avdekker ofte at den største risikoen befinner seg i produksjonen. Grunnen til dette er både at en hendelse i dette miljøet kan få store konsekvenser, men også at kombinasjonen av mange sårbarheter i et OT-miljø og økt aktivitet blant cyberkriminelle øker sannsynligheten for å bli rammet.

Et av de viktigste tiltakene for å redusere risiko i produksjonen, er å segmentere anlegget slik at en eventuell angriper ikke får tilgang til alt dersom han først kommer innenfor bedriftens digitale systemer. Første prioritet for mange er derfor å skille IT-systemene fra OT-systemene.

Segmentering – et viktig tiltak i kampen mot cyberkriminalitet

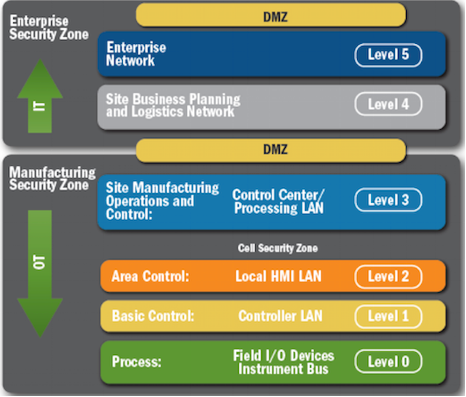

De fleste kontrollsystemleverandører refererer til den såkalte Purdue-modellen for segmentering av systemer i produksjonen. Purdue-modellen legges også til grunn i IEC 62443, som er standarden for cyber security i industrielle kontrollsystemer. Modellen beskriver en lagvis inndeling, fra utstyr plassert ute i felt som sensorer og aktuatorer, via kontrollere og SCADA, og opp til iDMZ - som er grensesnittet mot IT-systemene. Se figur under.

iDMZ-sonen har som oppgave å skille OT-systemene fra IT-systemene. Vi må gitt dagens situasjon anta at IT-systemene lett kan kompromitteres. Angriperne utnytter det svakeste ledd, oss mennesker. Vi er spesielt utsatt for phishing-angrep via e-post og sosiale plattformer, og det er dessverre vanskelig å unngå at en av dine ansatte klikker på en lenke som åpner døra for en angriper. Har du ikke en intern segmentering av systemene på plass, og heller ingen overvåking, kan en angriper boltre seg her inne i måneder før et angrep iverksettes.

Hvordan bygge en iDMZ? Det kan du lese mer om i dette blogginnlegget.

Dersom e-postservere, Office-miljøet eller regnskapssystemet ditt hackes kan du trolig leve med dette en liten stund før det skaper store problemer. Men, dersom produksjonen stanser ukontrollert kan dette få større konsekvenser. Det er derfor viktig å sikre at produksjonsmiljøet ikke påvirkes av forstyrrelser i IT-systemene. Da blir det vesentlig å vite hvor de enkelte systemer skal plasseres – over eller under iDMZ.

Hvilke systemer skal plasseres i OT?

Mange velger å se på SCADA-servere, operatørklienter og arbeidsstasjoner som IT-utstyr. Det er for så vidt riktig, men dette er utstyr vi er avhengige av for å holde produksjonen i gang. Derfor er dette IT-utstyr plassert i et OT-miljø. Spørsmålet mange stiller seg, er: Hvilket utstyr skal jeg plassere i OT? Det enkle svaret på dette er: Alle systemer du er avhengig av for å holde produksjonen i gang.

Et av tiltakene man kan iverksette dersom man oppdager et angrep, vil være å koble OT-miljøet fra IT. Har du en etablert iDMZ er dette enkelt, men hvis du ønsker å ha denne muligheten, må systemet designes for det. Når man begynner å gå ned i detaljene, ser man fort at det er en del utfordringer knyttet til dette. Hva gjør jeg for eksempel med integrasjoner jeg har mot forretningssystemene (ERP)? ERP-systemene er plassert i IT-miljøet, men forsyner produksjonen med viktige produksjonsdata, og status sendes tilbake. Hvor lenge man kan opprettholde produksjon uten tilgang til viktige data fra ERP, avhenger av forretningsmodellen. Selskap som produserer til lager vil enklere kunne fortsette å produsere selv om ERP-systemet er nede, enn de selskapene som har en optimalisert verdikjede som baserer seg på ordreproduksjon.

Hvordan kommer jeg i gang?

Er du usikker på hvordan du skal gripe dette an, vil vi foreslå å benytte IEC 62443-standarden som et rammeverk. Start med en risikovurdering av ditt produksjonsmiljø for å kartlegge hvor du har uakseptabel risiko, og del inn produksjonen i ulike sikkerhetssoner. På denne måten får du rettet tiltakene inn på de områdene hvor de gir mest verdi med tanke på risikoreduksjon. Segmentering av IT og OT vil være et grunnleggende tiltak de aller fleste vil prioritere. Finne ut mer? Last gjerne ned vår e-guide om Cyber Security for industriell produksjon.

-1.jpg)

.png)

.png)