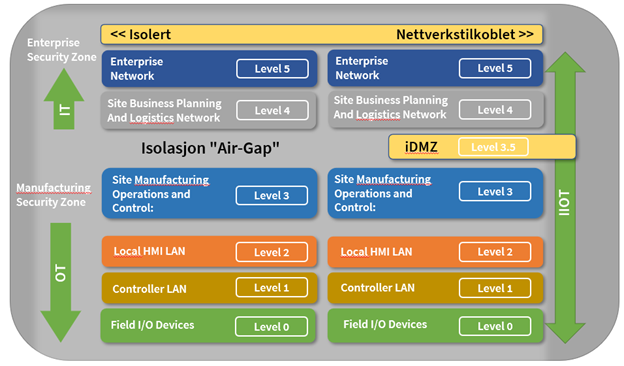

Mange velger å sikre OT-nettverket ved hjelp av isolasjon, også kalt «Air-Gap». Men det er ikke nødvendigvis den beste løsningen for å ivareta sikkerheten. I denne artikkelen forklarer vi hvorfor.

Sikkerhet ved isolasjon, også kalt "Air-Gap" er en velkjent metode for å sikre operasjonell teknologi (OT) mot cybertrusler. Metoden fungerer i prinsipp ved at OT- og IT systemene er fullstendig isolert fra hverandre.

Det kan være gode grunner til at denne strategien har blitt valgt, blant annet siden eldre PLS og SCADA-systemer har ingen eller svært begrenset støtte for IT-sikkerhet, og i tillegg ofte ikke kan patches eller oppgraderes.

Men sikkerhet ved isolasjon er ikke en god langsiktig løsning, og utfordres også ved at OT- og IT- systemer i økende grad sammenkobles ettersom bedrifter omfavner digital transformasjon.

3 grunner til hvorfor isolasjon eller "Air-Gap" ikke er tilstrekkelig for å sikre ditt OT-system

- Du kan miste tilgang til verdifulle data fra OT-systemet

- Vedlikehold og reparasjon blir mer krevende siden man mister muligheten for fjernsupport (VPN).

- Systemet vil være mer utsatt for sikkerhetsbrudd enn når det er tilkoblet.

1. Tilgang til data fra OT-systemet

Selv om isolerte OT-systemer kan bidra til å redusere risiko, kan det også føre til at man ikke får tak i verdifulle data fra OT-systemet. Dette er data som kan bidra til nødvendig innsikt for å kunne å kutte kostnader, redusere nedetid og øke effektiviteten i produksjonen.

Gevinsten ved å få tak i og utnytte data fra OT-systemet kan fort oppveie kostnadene ved å installere og vedlikeholde en iDMZ løsning.

2. Høyere vedlikeholdskostnader

Med et nettverkstilkoblet OT-system kan eksperter koble seg på via sikker fjerntilgang som f.eks. Claroty Secure Remote Access og umiddelbart starte feilsøking, feilretting, vedlikehold og oppgradering av f. eks en PLS.

Uten sikker fjerntilgang må man regne med høyere supportkostnader og lengre nedetid, da supportingeniører og eksperter må reise fysisk ut til anlegget.

3. Redusert sikkerhet

Selv om OT-systemet er 100% isolert, er man ikke garantert 100% sikkerhet.

Isolasjonen kan omgås tilsiktet eller utilsiktet ved å ta i bruk tredje-part laptop med innebygget 4G-modem, USB minnepenner, smarttelefoner eller annet utstyr som har støtte for WiFi, Bluetooth, 4G/5G, USB etc.

Dersom denne typen utstyr kobles til et isolert OT-system vil sårbarheter i OT-systemet kunne utnyttes, uten at det det finnes egnet verktøy slik som Claroty, for å detektere og varsle IT-ansvarlig i nær sanntid om sikkerhetsbruddet.

I mangel av en sikker løsning for dataoverføring slik som Claroty SRA vil det være krevende for brukere å flytte data fra nettverkskoblet system til en enhet i et isolert OT-system, som igjen kan føre til bruk av usikrede USB-enheter eller annet uautorisert utstyr.

I et typisk OT-miljø finner man gjerne gamle Windows-maskiner med utdaterte operativsystemer. En uautorisert USB-enhet kan gjøre svært stor skade i et slikt miljø.

Vi anbefaler derfor å planlegge og legge til rette for integrasjon mellom IT og OT ved bruk av iDMZ sammen med en remote access løsning laget spesifikt for sårbare OT-systemer.

Ta kontakt om du vil vite mer om iDMZ og sikker fjerntilgang til OT-systemer.

Anbefalt lesning: En artikkel fra RedTeam Security om USB Drop Attacks.

Fun Fact: Visste du at over 98% av USB-minnepenner som folk finner tilfeldig blir plukket opp og at nær 45% av disse minnepennene blir plugget inn i en PC?

Kilde: Tripwire

.png)

.png)